Comment Pirater Un Telephone A Distance Sans Logiciel

Beaucoup de gens m'ont demandé south'il était possible d'espionner un téléphone sans installer de logiciel espion sur le téléphone cible. Ou s'il était possible d'espionner un téléphone en connaissant simplement le numéro de téléphone de la cible. Je vais répondre en détails à ces questions. Je vais également vous présenter tous les moyens d'espionnage de téléphones , en me focalisant sur les méthodes les plus adaptées aux utilisateurs moyens.

La réponse courte.

Est-il possible d'espionner un téléphone sans installer de logiciel ?

La réponse est oui, et il y a des tonnes d'exemples pour le prouver. Vous avec forcément déjà entendu parler de téléphones de stars south'étant fait hackés, de photos et de letters privés ayant fuité, ou même des téléphones de l'ancienne chancelière allemande Angela Merkel sous surveillance des services de renseignement américains, etc. Les services de renseignements des états peuvent travailler conjointement avec les constructeurs de téléphones pour pénétrer dans les téléphones cibles via des backdoors laissées intentionnellement ou non par les développeurs, tandis que les hackers professionnels peuvent trouver des failles dans un système d'eux-mêmes et les combiner avec d'autres techniques cascade pénétrer dans le téléphone cible.

Mais qu'en est-il des gens normaux ? Malheureusement, cela ne s'applique pas aux utilisateurs moyens, qui northward'ont pas les ressources et technologies pour ces pratiques. Heureusement, il existe encore des moyens simples d'espionner le téléphone de quelqu'un.

Si un site vous annonce pouvoir espionner un téléphone sans installer de logiciel et sans accéder au téléphone cible, il est certain à 99,99 % que c'est une arnaque. Cascade iPhone, cependant, il est possible d'espionner un appareil sans installer de logiciel, j'en parlerais en détails plus loin.

1, Les logiciels espions – la technique simple pour espionner le téléphone de quelqu'un sans qu'il le sache

En seulement quelques minutes, vous pouvez placer sous surveillance complète le téléphone cible sans même le rooter.

Si vous suivez régulièrement ce site, vous savez déjà que je présente en détails des logiciels espions – et que je teste les logiciels les plus populaires, que j'explique leur fonctionnement, et ce régulièrement au fil du temps.

Tout ceci peut être fait légalement. Je ne cautionne aucune utilisation illégale des logiciels espions.

Si vous pouvez hacker le téléphone de quelqu'un, vous avec globalement accès à tout ce qui southward'y trouve – vous avez tout ce qui se passe sur les réseaux sociaux, les mots de passe, les logiciels de messagerie, et bien plus encore.

Dans la plupart des cas, l'objectif sera de hacker le téléphone de quelqu'united nations sans qu'il le sache cascade accéder au maximum de données, due north'est-ce pas ? Les logiciels espions de téléphones représentent de loin le moyen le plus simple et le plus abordable de hacker un téléphone, sans cascade autant être un génie de l'informatique.

Les deux logiciels espions les plus populaires et les plus efficaces actuellement sont mSpy et uMobix – deux produits fiables que j'ai testés et utilisé moi-même. Pour mspy, avec ma réduction exclusive, vous pouvez économiser 50% sur le tarif habituel. (50'offre se termine aujourd'hui.)

Les deux peuvent tourner en fashion caché et sont pratiquement impossibles à détecter. Personne ne saura qu'un tel logiciel se trouve sur son téléphone.

Le logiciel que nous recommandons le plus :

mSpy

Si vous avez déjà essayé de vous renseigner sur les logiciels espions, vous avez forcément entendu parler de mSpy. mSpy est une logiciel espion de téléphone extrêmement puissante capable de récupérer la quasi-totalité de l'activité en ligne de vos enfants.

Vous voulez espionner les appels ? Pas de problèmes. Les letters textes ? Ils sont évidemment accessibles (vous pouvez même voir les sms supprimés). Et fifty'appli mSpy pour Android peut enregistrer les conversations de la plupart des logiciels et plateformes de messagerie : WhatsApp, Snapchat, Instagram, Facebook, iMessages, Skype, Telegram, Viber et bien d'autres. Et le plus important, c'est que vous northward'avez pas besoin de rooter le téléphone cible.

Vous pouvez surveiller l'historique de navigation de votre enfant, voir ses favoris et les réseaux Wi-Fi auxquels il se connecte. L'appli Android peut bloquer l'accès à des sites selon des catégories et envoyer des alertes cascade vous prévenir lorsque votre enfant tente d'accéder à du contenu inapproprié.

Le gestionnaire d'applis de mSpy vous permet de savoir tout ce qui a été installé. Sur Android, vous pouvez également bloquer les applis inappropriées, ou utiliser un enregistreur d'écran et un keylogger pour voir exactement ce que fait votre enfant.

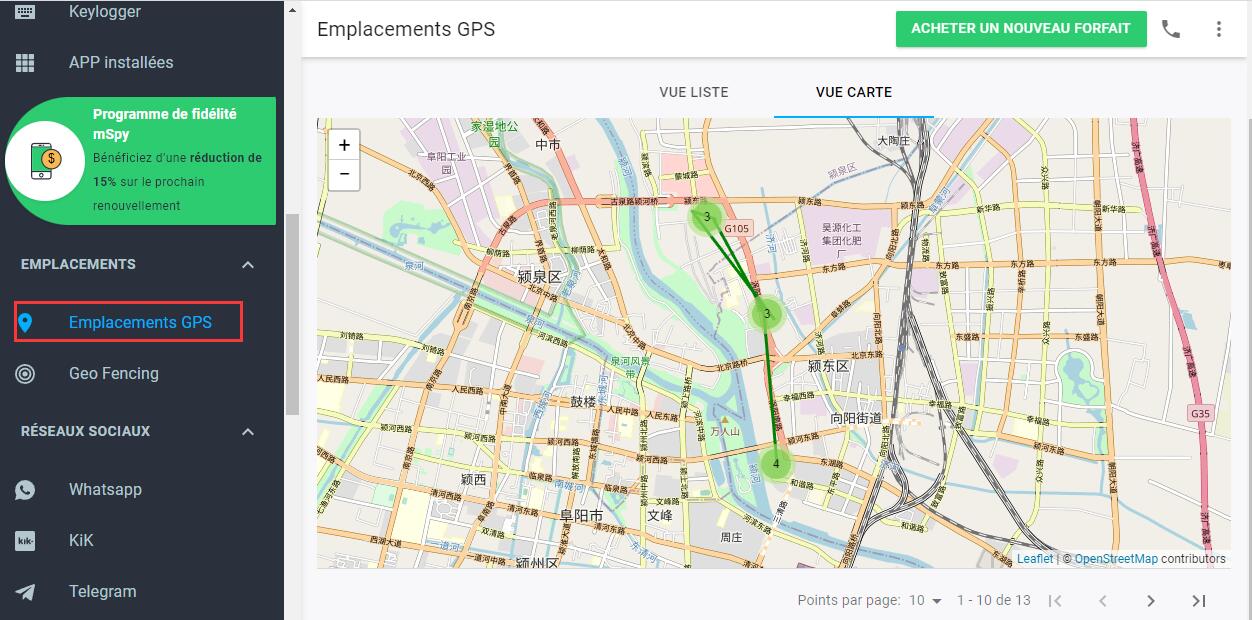

La fonctionnalité de géolocalisation unique à Android inclut une option pour positionner fifty'appareil sur la carte. Le géofencing permet de définir des zones clés pour votre enfant (votre maison, 50'école, la maison de la 1000-mère) et de recevoir des alertes lorsque fifty'enfant get in ou office d'une de ces zones.

Et la liste des fonctionnalités est bien plus longue, avec des options pour enregistrer les emails entrants et sortants, pour espionner les contacts de votre enfant, observer le calendrier, voir les photos reçues et envoyées, lire ses notes, et bien plus encore.

Proffer : Pour réduire le temps d'installation de mSpy sur le téléphone cible, vous pouvez commencer par 50'installer sur votre téléphone pour vous familiariser avec le processus d'installation et tester les fonctionnalités de mSpy. Ainsi, vous pourrez l'installer plus rapidement sur le téléphone de votre cible lorsque vous en aurez 50'opportunité.

uMobix

En tant que nouvel arrivant sur le marché des logiciels espions uMobix cherche à prouver ses capacités à son public cible. Et il s'en sort à merveille. Avec uMobix, vous avez toutes les clés en main cascade vous assurer que votre enfant puisse profiter d'cyberspace sans dangers. Et comme il est prévu pour une utilisation légale, vous pouvez profiter d'uMobix tant que vous avez l'intérêt de votre enfant en tête.

Fonctionnalités

Une logiciel espion bourrée de fonctionnalités futiles ne vous servira à rien. Il vous faut de nombreuses fonctionnalités utiles cascade réellement savoir ce qui se passe dans les diverses applis du téléphone cible.

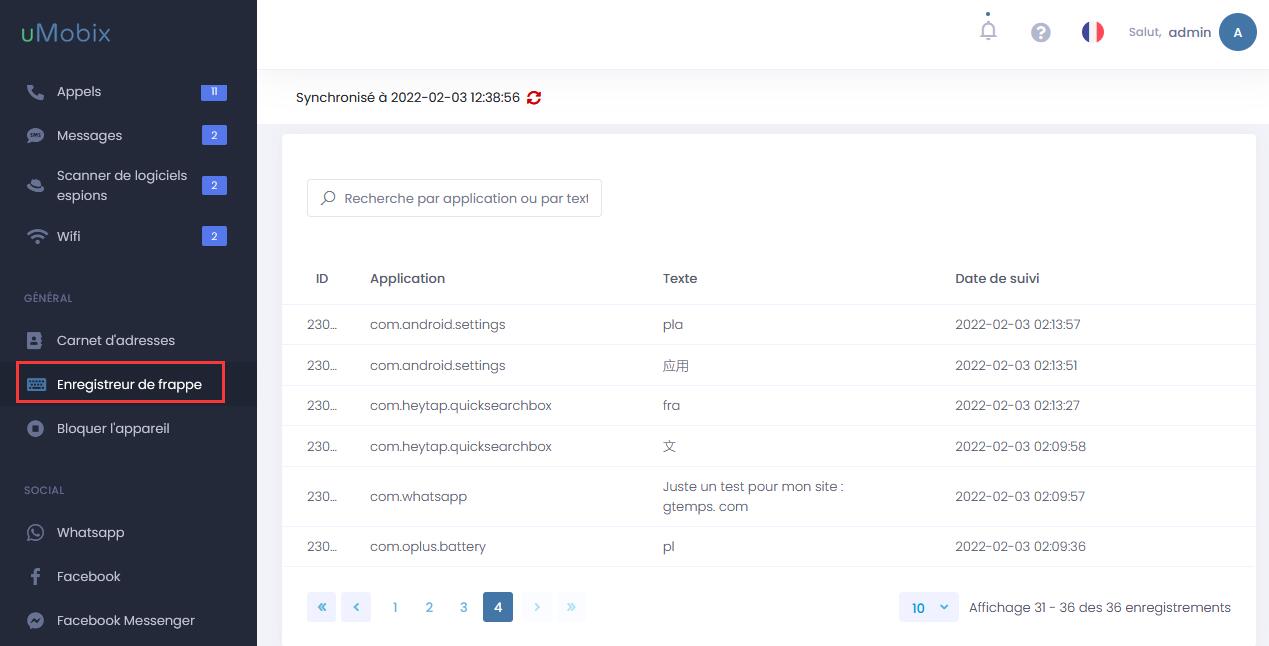

Il ne vaut même pas la peine de mentionner qu'uMobix vous offre des fonctionnalités basiques comme le suivi des appels, contacts, photos, vidéos, united nations keylogger, la surveillance du navigateur internet, de la localisation, etc. Et ce n'est pas tout.

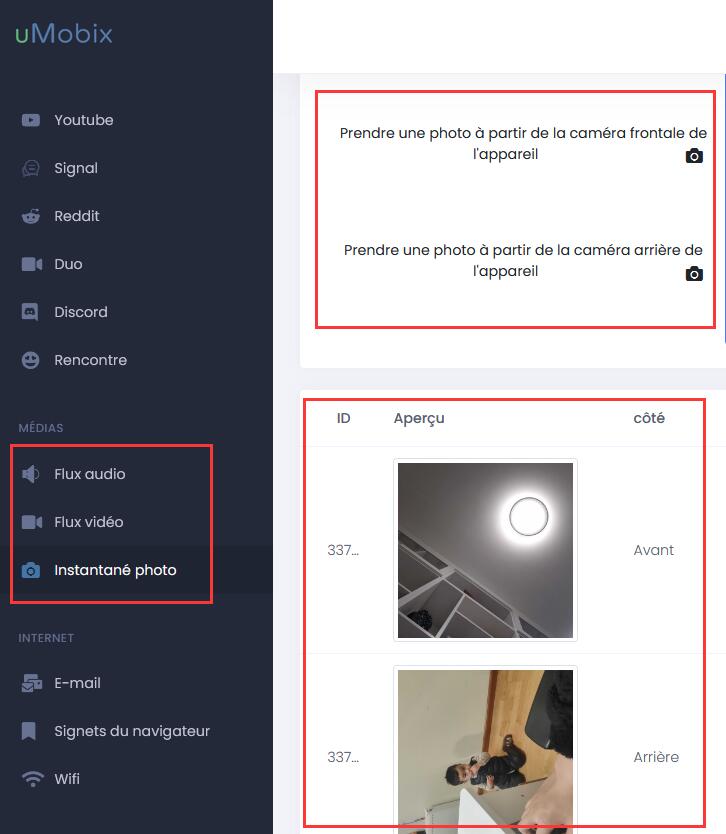

Parmi les fonctionnalités avancées, on compte le géofencing, 50'enregistrement d'appels, le suivi de mots clés, la surveillance des réseaux sociaux, la capture à distance de screenshots, la prise de photos à distance, et le blocage de sites web.

La fonction de géofencing vous permet de mettre en place des limites imaginaires qui, lorsqu'elles sont franchies, vous envoient des notifications à l'aller comme au retour.

Le blocage de sites internet vous permet de restreindre l'accès aux sites pour adultes notamment.

Outre ces fonctions basiques, la liste est longue et vous aurez du mal à en trouver autant chez d'autres logiciels espions basiques.

Audio Stream

Avec uMobix, vous pouvez accéder à distance au micro de l'appareil cible et écouter les sons environnants. Cela vous aidera à assurer la sécurité de vos enfants sans qu'il southward'en aperçoive. Mais north'oubliez pas que ceci ne fonctionne que lorsque le téléphone est dans un état actif et connecté à internet. Et la qualité sound n'est pas excellente, même si elle suffit pour comprendre ce qui se dit.

Stream vidéo et prise de photos

Ce sont des fonctions très utiles auto elles peuvent vous permettre de voir où sont vos enfants et ce qu'ils font sans qu'ils le sachent. Vous pouvez vous assurer qu'ils sont bien en sécurité. Cependant, pour que celle-ci fonctionne, le téléphone cible doit être connecté à internet et en mode actif.

Surveillance des réseaux sociaux (sans rooter le téléphone)

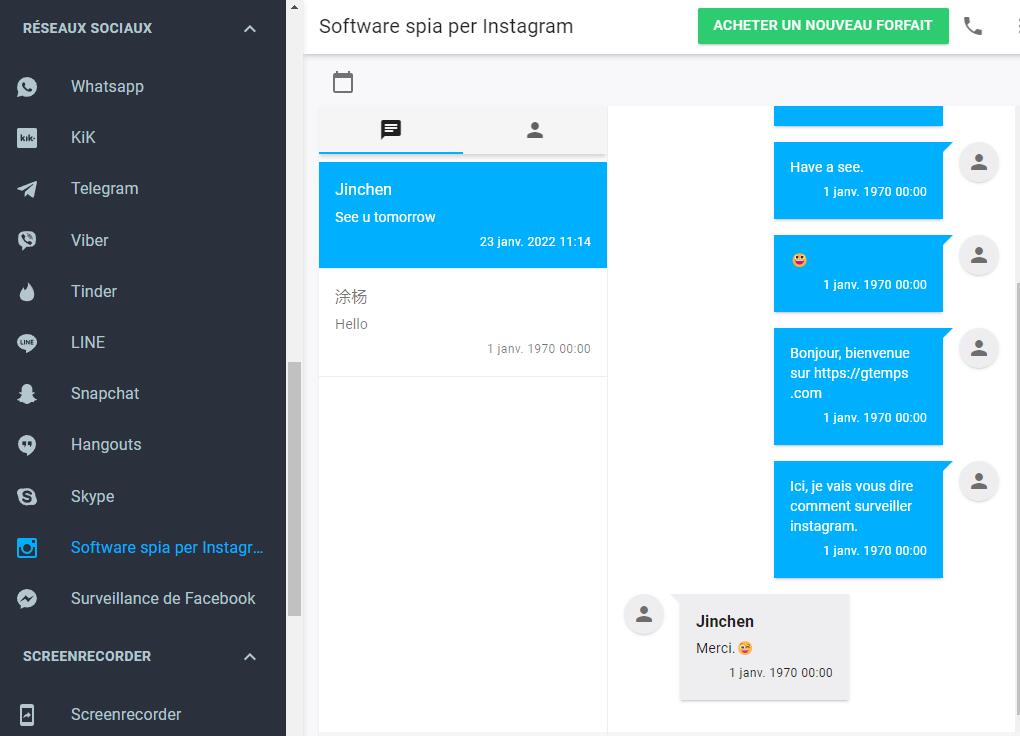

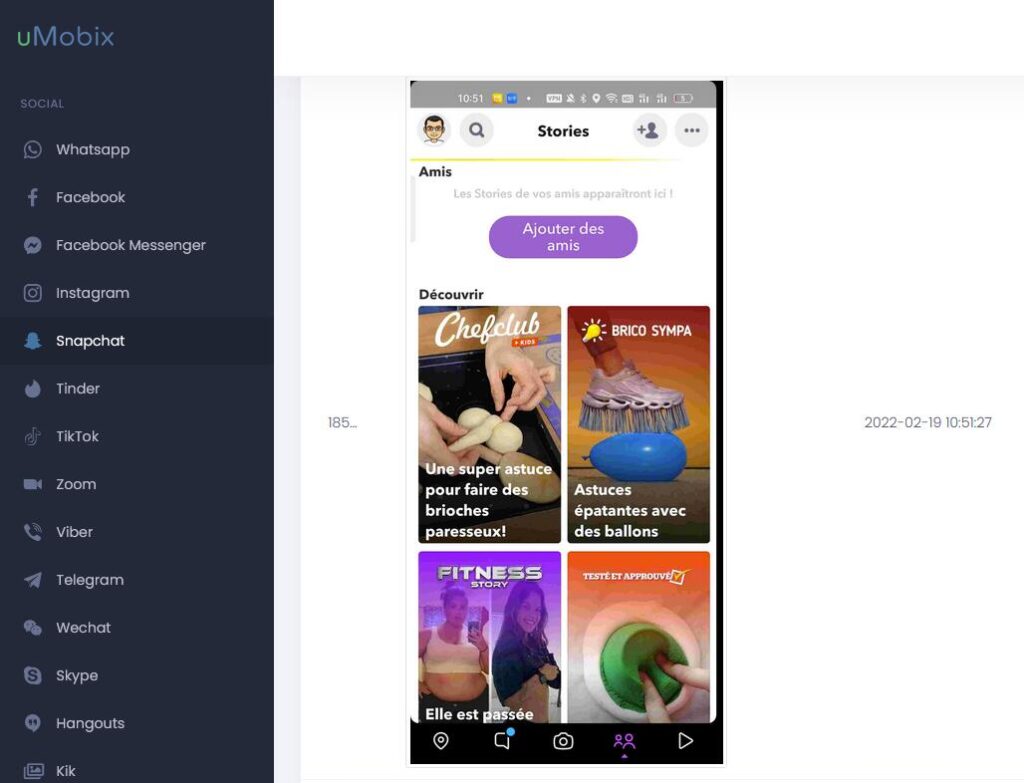

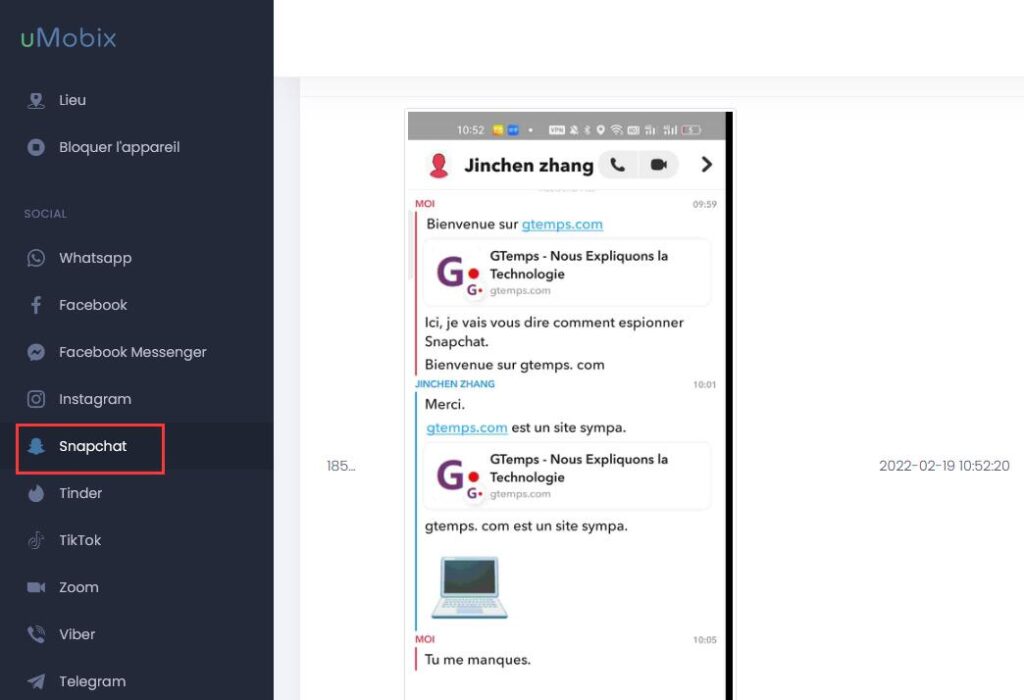

Les applis comme WhatsApp, Instagram, Snapchat, Messenger peuvent être surveillées via les capacités de surveillance des réseaux sociaux d'uMobix sans avoir à rooter le téléphone cible. La façon dont procède uMobix pour cela est intéressante. Contrairement à mSpy qui se contente de collecter les messages des chats et messageries instantanées, uMobix utilise sa fonction d'enregistrement d'écran pour prendre des captures d'écran de l'interface de chat. Ainsi, vous pouvez voir fifty'information en image plutôt qu'un simple texte.

Vous aurez accès à tous les screenshots lorsque votre enfant scroll sur Facebook, discute sur Instagram, ou envoie des snaps via Snapchat, etc.

Et 50'avantage avec cette fonctionnalité, c'est que l'utilisateur ne saura pas que des captures sont effectuées.

Les logiciels de réseaux sociaux que vous voyez sur la gauche du portail sont celles supportées par uMobix, et on y trouve entre autres Facebook, WhatsApp, Snapchat, Facebook Messenger, Tinder, Instagram, Telegram.

Cascade voir l'activité d'une des applis, il vous suffit de cliquer sur cette appli spécifique.

Le fonctionnement général pour les applis sociales reste le même. Tous les screenshots en temps réel seront effectués et affichés dans la department liée de fifty'appli, quoi que fasse la cible sur son téléphone.

Si vous voulez voir le texte des chats, vous pouvez le trouver dans l'option keylogger, mais vous ne verrez que les messages envoyés et pas ceux reçus.

Comparaison avec mSpy

mSpy est actuellement le logiciel espion la plus populaire du monde, et elle est l'une des meilleures parce qu'elle offre de nombreuses fonctions ne nécessitant pas de jailbreak ou de root de l'appareil cible. En fait, mSpy est resté monday logiciel espion pour téléphone préférée pendant plusieurs années. Mais pour être complètement honnête, mSpy embark à prendre du retard.

uMobix propose toutes les fonctions que mSpy propose sauf le géorepérage et ajoute trois fonctionnalités intéressantes qui sont le Flux Audio, le Flux Video, et fifty'instantané photograph, et qui sont particulièrement utiles pour avoir une idée de fifty'environnement dans lequel se trouve l'enfant.

Les performances d'uMobix sont meilleures que celles de mSpy. Toutes les fonctionnalités d'uMobix Pro fonctionnent comme elles le doivent.

Monday expérience avec mSpy est globalement très bonne, mais certaines fonctionnalités de 50'appli laissent à désirer.

Commençons par les fonctions Photograph et Vidéo. Lors de mes tests, seules certaines photos et vidéos ont été ajoutées au portail de fifty'appli. Vous pourrez voir toutes les nouvelles photos prises après l'installation de mSpy. Mais pour les anciennes photos, seules certaines seront accessibles.

La fonction d'enregistrement d'écran de mSpy est censée vous montrer des screenshots de defined réseaux sociaux et applis de messagerie instantanées. Mais malheureusement, je n'ai pu avoir de résultats que dans la section WhatsApp et dans aucune autre.

Cela n'affecte cependant pas la surveillance des applis de messagerie instantanée, dans l'option Réseaux Sociaux, vous pouvez toujours accéder aux informations textuelles de tous les chats. Vous ne pouvez simplement pas voir les images de ces chats.

Il due north'y a littéralement aucune autre appli sur le marché qui soit capable de rivaliser avec la vitesse de synchronisation des données d'uMobix. Pour vous donner des chiffres, la synchronisation est généralement effectuée en 5 à 10 secondes.

Pour le dire simplement, vous pouvez surveiller votre cible en temps réel à distance. Et si vous constatez une activité nécessitant une activeness rapide de votre role, vous serez en mesure de le faire en temps et en heure, grâce à la vitesse de synchronisation d'uMobix.

La synchronisation de mSpy est assez lente. Vous recevrez les nouvelles données toutes les v à 10 minutes.

Donc si vous faites partie des gens qui ne peuvent pas attendre, mSpy sera relativement peu adapté à vos besoins.

Il north'y a aucun débat quant au fait que les performances d'uMobix sont meilleures que celles de mSpy. Toutes les fonctionnalités d'uMobix fonctionnent comme prévu. uMobix est dont victorieux. Mais devenir le meilleur a un prix.

uMobix a plus de fonctionnalités et une synchronisation plus rapide des données, mais cela a inévitablement un impact plus of import sur les performances de l'appareil cible. Par exemple, prendre des screenshots des applis de messagerie instantanée en permanence demande plus de ressources à l'appareil ; tout comme le transfert de ces screenshots, de toutes les photos et vidéos de l'appareil vers les serveurs d'uMobix (seulement via Wi-Fi), tout ceci consomme plus de ressources et draine plus la batterie. Bien que les téléphones d'aujourd'hui aient une batterie plus conséquente et un CPU plus puissant, la consommation de ressources du téléphone n'est pas négligeable par moments (par exemple lorsque le téléphone fait déjà tourner de nombreux programmes en même temps). Et c'est bien sûr sans prendre en compte que de nombreux utilisateurs ont toujours des téléphones relativement anciens.

Logiciel Espion – Mon conseil :

Avant de faire votre choix, vous devez bien déterminer vos besoins. Est-ce qu'avoir des images des applis de messagerie instantanée est important pour vous ? Est-ce qu'une synchronisation très rapide est nécessaire et que vous ne pouvez pas attendre v minutes ? Est-ce que vous avez besoin de toutes les photos et vidéos de 50'appareil cible ? Est-ce que vous avez besoin de fonctionnalités comme le Flux Audio, le Flux Video, et l'instantané photo pour avoir un aperçu de l'environnement de votre enfant ? Si la réponse est chaque fois oui, alors uMobix est parfait pour vous.

North'oubliez pas d'utiliser notre code promo exclusif: GIFT25OFF (25% de réduction)

Sinon, mSpy est probablement plus adapté. Bien que mSpy ait moins de fonctionnalités qu'uMobix, il peut toujours satisfaire les besoins de nombreuses personnes tout en ayant un bear on moindre sur les performances de l'appareil cible. 50'avantage est que l'appli a un meilleur équilibre entre fonctionnalités et utilisation de ressources.

(L'offre se Termine Aujourd'hui.)

Si vous avez besoin d'enregistrer les appels, KidsGuard Pro pourrait bien être le meilleur choix pour vous. C'est united nations logiciel espion développé par Clevguard qui dispose de fonctionnalités puissantes qui manquent parfois aux autres applis, surtout en matière d'enregistrement d'appels. Mais northward'oubliez pas que pour éviter d'avoir un impact trop of import sur les performances de l'appareil cible, et réduire de ce fait la possibilité que l'enfant ne découvre le logiciel espion, il vaut mieux avoir moins de fonctionnalités.

Vous north'avez plus qu'à choisir !

Il existe globalement deux méthodes de fonctionnement cascade les logiciels espions selon le type d'appareil cible :

Logiciels complète pour téléphone

C'est un logiciel que vous téléchargez et installez directement sur l'appareil que vous souhaitez hacker – l'appareil cible. Vous avez besoin d'un accès physique au téléphone pour au moins quelques minutes.

Une fois installée, l'appli collecte des données depuis 50'appareil cible puis les upload sur un service en ligne. Vous pouvez ensuite vous connecter en ligne (depuis n'importe où) et voir toutes les informations et activités collectées sur l'appareil.

Cette version complète fonctionne sur les appareils Android et iPhone. Une fois le logiciel installé, vous n'avez plus besoin d'avoir accès à l'appareil, et vous pouvez voir toutes les données à altitude. C'est de loin le meilleur moyen de hacker united nations téléphone sans être un good. Mes présentations sur mSpy, uMobix et KidsGuard Pro ci-dessus sont basées sur les versions complètes de ces services.

Version sans jailbreak

C'est une méthode de surveillance relativement récente et uniquement disponible sur les appareils Apple tree comme l'iPhone. Aucun logiciel n'est installé sur le téléphone que vous souhaitez hacker, et vous north'avez donc pas besoin de jailbreaker fifty'appareil Apple tree cible.

Cette version fonctionne par la surveillance des sauvegardes du téléphone sur iCloud – le service cloud gratuit de sauvegarde d'Apple cascade iPhone et iPad. Elle ne donne pas de données en temps réel dans la mesure où elle repose sur les sauvegardes. Elle comprend également moins de fonctionnalités de surveillance que les versions complètes – mais reste un outil de surveillance puissant. (Plus d'informations : la version sans jailbreak de mspy)

Si l'utilisateur veut plus de fonctions de surveillance pour iOS, il devra alors jailbreaker l'appareil cible. Mais le jailbreaking comporte certains risques. Sans entrer dans le détail de la méthode, elle nécessite des compétences en informatique et il est plus adapté de rester sur des logiciels espions pour iPhone not jailbreaké.

Est-il possible de hacker le téléphone de quelqu'un à distance, sans avoir d'accès physique à 50'appareil cible ? Si vous utilisez united nations logiciel espion, la réponse est probablement non. Pour un logiciel espion complet, vous devrez avoir accès à l'appareil cible pour installer physiquement le logiciel sur 50'appareil.

Après cela, la surveillance et le contrôle peut se faire à distance via la plateforme en ligne. Il est important de se rappeler que bien que vous puissiez voir tous les rapports à altitude – il n'y a pas d'installation à distance !

Certains sites annoncent pouvoir installer le logiciel espion à distance, sans accès physique à l'appareil cible. Ce due north'est PAS possible, faites attention.

Avec la version sans jailbreak, il peut être possible de hacker les données d'un téléphone sans y avoir accès physiquement… sous certaines conditions.

Tout d'abord, vous aurez besoin de l'Apple ID et du mot de passe de l'utilisateur, et ensuite fifty'appareil devra déjà avoir d'activé les sauvegardes sur iCloud. Si ce n'est pas le cas, vous devrez avoir un accès physique à l'appareil cascade mettre les sauvegardes en place.

Cela nous amène à la prochaine section où je vous présente quelques moyens de hacker un téléphone sans y avoir accès.

Ne vous excitez toutefois pas trop, ces méthodes ne sont pas accessibles à la plupart des gens et peuvent coûter très chère, tout en étant illégales. Mais parlons en quand même cascade la forme !

Lien malveillant (Phishing)

Cette technique s'apparente énormément à l'ingénierie sociale. 50'objectif est d'attaquer un téléphone en manipulant fifty'utilisateur pour qu'il clique sur un lien malveillant.

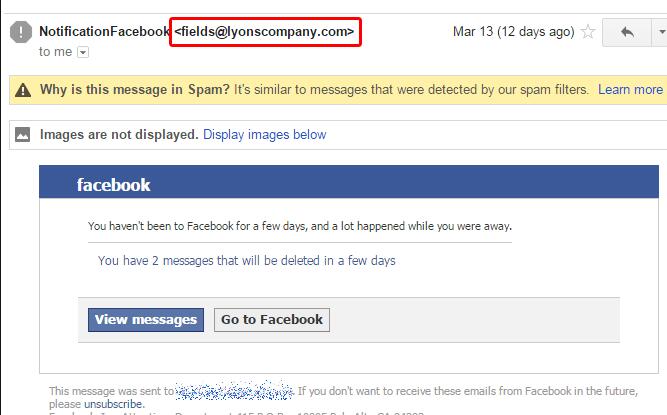

Via SMS ou email, 50'attaquant doit encourager la cible à cliquer sur un lien qui lui fera transmettre les informations nécessaires ou télécharger et installer directement une logiciel espion.

Les logiciels espions peuvent être installer sur votre téléphone et permettre la surveillance à altitude de l'appareil. L'alternative est de simuler une page de connectedness à un réseau social pour que la cible entre ses données de connexion, que vous récupérez ensuite via un processus connu sous le nom de phishing.

Permettez-moi de détailler le fonctionnement de cette technique.

Tout d'abord, vous créez une adresse email qui ressemble à quelque chose que vous pourriez recevoir de la part d'un organisme représentant Apple, Google, ou autre réseau social comme Facebook et Instagram.

50'e-mail doit être similaire ou complètement identique à ceux que vous recevez normalement de la part de ces services et qui vous enjoignent à mettre à jour vos données de connexion. Généralement une demande de changement de mot de passe.

Lorsque la victime clique sur le lien censé les diriger vers la page de changement de mot de passe, elle entre ses informations de connexion pour se connecter au compte, informations que vous récupérez.

Cette folio va collecter les données entrées, et vous y aurez accès. Une fois que vous avez ces informations de connexion, vous pouvez vous connecter au compte iCloud ou Google de la victime et commencer à espionner son téléphone sans même installer le moindre logiciel.

Notation : de nombreux sites fournissent des modèles tout faits d'emails et de pages de phishing. Il vous faut disposer de compétences en informatique, notamment en PHP et en HTML pour mettre en place un site spider web fonctionnel.

C'est probablement fifty'une des méthodes les plus populaires cascade espionner des messages Facebook sans disposer du téléphone à portée de primary, ou de pirater un compte Instagram.

Mais je vais être complètement honnête avec vous.

Cette technique fonctionne mais demande de bonnes compétences en informatique. Et comme si le claiming northward'était pas suffisant, Android et Apple ont depuis longtemps déclaré la guerre aux sites et emails de phishing.

Permettez-moi de vous donner un exemple. Gmail, iCloud et les autres services d'email ont désormais des systèmes permettant d'identifier les adresses email susceptibles d'être liées à des tentatives de phishing. Nombre de ces services ont également une forme d'authentification à deux facteurs pour empêcher les connexions depuis united nations appareil inconnu.

Le phishing peut également être utilisé pour faire installer united nations logiciel espion par la victime à son insu sans avoir besoin de ses informations. Ces logiciels sont conçus par des hackers professionnels et ne sont pas disponibles sur le marché.

Si vous cherchez ces logiciels sur Google, vous prenez de gros risques. Vous perdez votre temps et risquez fortement de vous faire hacker à la place.

Avantages :

- Gratuit (de nombreux services d'hébergement vous permettent de créer un site web gratuitement).

Inconvénients :

- Nécessite du temps et des compétences.

- Pas de tableau de bord regroupant les informations collectées pour united nations accès facile.

- Impossible d'espionner plusieurs services à la fois.

Comme très peu d'entre nous sont des hackers expérimentés, je ne recommande pas cette technique. Fifty'un des principaux risques est de perdre énormément de temps. Je vous suggère plutôt d'utiliser mSpy, qui ne nécessite aucune compétence en informatique. Vous pouvez fifty'installer directement sur le téléphone cible et fifty'utiliser pour espionner tout ce que fait votre enfant sur son téléphone à distance.

Faille logicielle

C'est une pick populaire pour de nombreuses raisons :

- Facile à mettre en place.

- Fonctionne.

- Gratuit.

L'un des inconvénients majeurs est que vous ne pourrez pas accéder à tout ce qui se passe sur le téléphone cible, seulement à quelques informations.

Prenez WhatsApp, et la fonctionnalité Spider web de ce service. Avec cette fonctionnalité, 50'appli peut être répliquée sur un téléphone, un PC, ou une tablette. Et cela permet d'accéder à toutes les conversations.

WhatsApp Web fonctionne exactement comme le client officiel pour votre PC Windows ou Mac, en scannant united nations QR code avec fifty'appareil photo du téléphone.

Une fois qu'il a été scanné, et que la case a été cochée cascade maintenir la connexion, vous pourrez retourner autant de fois que vous voulez sur ce compte WhatsApp simplement en ouvrant le client PC.

Et qu'est-ce que ça signifie réellement pour vous ?

Si vous parvenez à accéder au téléphone de votre victime pour quelques secondes, en utilisant les techniques présentées dans la department « ingénierie sociale » de ce guide, vous pouvez scanner un QR code et vous connecter au compte WhatsApp de quelqu'un sur votre PC ou tablette.

Vous avez désormais accès à toutes ses conversations sans installer de logiciel sur l'appareil lui-même.

Vous devrez cependant bien faire attention à ne pas lire de messages avant que la victime ne les lise, sinon vous risquez de vous faire avoir.

Tous les services ne peuvent cependant pas être hackés par ce biais. Mais vous pouvez de la même façon pirater les autres réseaux sociaux en voler des mots de passe.

Comment est-ce que ÇA fonctionne ?

Les appareils Android et iPhones peuvent sauvegarder les informations de connexion aux réseaux sociaux localement. Tout ce qu'il faut que vous fassiez, c'est de prendre le téléphone de la victime et d'afficher ces mots de passe pendant quelques instants.

Sur un iPhone, allez dans Réglages > Mots de passe > puis trouvez ce qu'il vous faut et cliquez dessus.

Sur Android, dirigez vous sur le symbole de recherche et tapez « Gestionnaire de mots de passe » > cliquez sur Compte Google > trouvez ce qu'il vous faut. Attention, pour accéder aux mots de passe, vous devez connaitre le code de déverrouillage de l'appareil.

Avantages :

- Gratuit.

- Très simple à faire.

- Ne laisse aucune trace sur le téléphone cible.

Inconvénients :

- Certains réseaux sociaux utilisent l'authentification à deux facteurs.

- Vous devez avoir accès au téléphone cible.

- Il vous faut le lawmaking de déverrouillage.

- Pas de tableau de bord pratique pour gérer les informations.

C'est une technique qui a permis à de nombreux parents de protéger leurs enfants des dangers d'internet. Pourtant, la plupart des médias sociaux exigent désormais une authentification à deux facteurs. . Cascade ces situations, Pour ces cas, les logiciels espions sont beaucoup plus efficaces.

Surveillance de réseau sans-fil

Soyons très clair, le sniffing d'united nations réseau Wi-Fi due north'est absolument pas quelque chose de simple. C'est néanmoins united nations excellent système si vous ne pouvez pas accéder physiquement au téléphone cible. C'est la raison cascade laquelle il est si largement utilisé à travers le monde.

Essayons de mieux comprendre le principe.

Le terme « sniffing » indique la récupération d'informations passant sur united nations réseau Wi-Fi.

On dirait une forme d'espionnage poussée que vous pourriez trouver dans un moving-picture show de James Bond, mais il existe de nombreux tutos pouvant vous apprendre comment cracker united nations mot de passe Wi-Fi et quelques étapes basiques.

Il y a même des logiciels qui vous permettent de surveiller un réseau sans-fil sans aucune connaissance technique. United nations bon exemple est le logiciel Kali Linux Network Distribution. Une fois que vous avez pénétré sur le réseau Wi-Fi, vous pouvez accéder aux données qui circulent entre les différents appareils.

Si les informations qui voyagent entre ces appareils sont chiffrées, il y a peu de risques que vos informations soient sniffées.

Mais toutes les bonnes choses ont des inconvénients, et la technique du sniffing ne fait pas exception.

La plupart des applis de messagerie comme WhatsApp et Instagram ont désormais des protocoles de sécurité connus sous le nom de chiffrement de bout-en-bout. Pour faire simple, les messages envoyés entre les utilisateurs voyagent d'un appareil à fifty'autre entièrement chiffrés. Lorsqu'un message atteint sa destination, il est remis sous forme de texte.

Qu'est-ce que ça signifie ?

Si vous interceptez un message WhatsApp, Messenger ou Instagram via une technique de sniffing, tout ce que vous verrez est un code alphanumérique sans queue ni tête.

Il est cependant possible de sniffer d'autres types d'information, comme :

- Les mots de passe

- Les photos et vidéos partagées

- Les emails

- Les notes

- et plus

Les hackers adorent cette méthode parce qu'il suffit de se poser dans un lieu public doté du Wi-Fi public cascade voler des données sensibles comme des informations de bill of fare de crédit ou des mots de passe de réseaux sociaux. Monday conseil est de vous protéger contre ce genre d'attaque et de ne pas effectuer de paiement en ligne si vous êtes connecté à un réseau Wi-Fi public.

Avantages :

- Gratuit.

- Pas besoin du téléphone cible.

Inconvénients :

Certains réseaux sociaux utilisent l'authentification à deux facteurs.

- Vous devez savoir utiliser Linux.

- Impossible d'espionner les applis sociales utilisant le chiffrement de bout-en-bout.

- Pas de tableau de bord pour afficher de façon pratique les informations collectées.

- Vous ne pouvez espionner que les appareils connectés au réseau Wi-Fi.

Cette méthode a plus d'inconvénients que d'avantages. Et si vous cherchez à espionner l'appareil de votre enfant, il y a de meilleurs moyens de le faire. Comme l'ingénierie sociale par exemple.

Caméra espion

Cela ressemble à une technique folle, mais dans le bon sens du terme.

Comme vous l'avez déjà probablement compris, espionner united nations téléphone sans installer directement de logiciel dessus est plutôt compliqué. Avec l'adjutant de caméras et autres équipements de surveillance, vous pourrez découvrir relativement facilement des données sensibles comme les mots de passe ou même les codes de carte bleue si vous le souhaitez.

Pour ça, tout ce que vous devez faire, c'est de vous assurer que la victime se trouve au bon endroit lorsqu'elle tape des informations importantes sur son téléphone.

Les caméras espion de nos jours son minuscules, peu chères, et simples à utiliser.

Les repérer est également bien plus difficile qu'auparavant.

Voici quelques idées d'où les placer :

- La tête de lit – le lit est un endroit où la plupart des gens passent au moins une dizaine de minutes sur leur téléphone avant de dormir.

- Le siège arrière de la voiture – assurez-vous seulement que la caméra puisse filmer les mains de la victime.

- Derrière united nations bureau de travail.

- Dans un désodorisant sur la chasse d'eau des toilettes – il northward'y a pas de meilleur endroit pour une conversation clandestine avec un amant que les toilettes.

Attending : Achetez une caméra Hard disk drive disposant d'united nations mode de vision nocturne. C'est le cas de la plupart, mais vérifiez bien avant d'acheter.

Avantages :

- Rapide.

- Enregistrement complet de la pièce où elle est placée.

- Enregistre les appels téléphoniques.

Inconvénients :

Certains réseaux sociaux utilisent fifty'authentification à deux facteurs.

- Difficile de voir les touches tapées sur le clavier d'united nations téléphone.

- Pas d'accès aux conversations sur les réseaux sociaux.

Si vous comptez acheter l'une de ces caméras en ligne, assurez-vous lors de la livraison que ce n'est pas la victime qui ouvre le colis pour vous. Non seulement la situation serait étrange, mais vous aurez également à fournir des explications. C'est la technique idéale cascade enregistrer un appel compromettant.

Faire appel à un pro du hack de téléphone

J'ai pu constater une nette augmentation du nombre de gens offrant des services de hack de téléphone sans y avoir accès physiquement, uniquement avec le numéro de téléphone contre un petit prix… il vous suffit d'envoyer votre paiement à cette personne (souvent plusieurs centaines d'euros). Qu'est-ce qui pourrait mal tourner ?

Attention, il y a de très nombreux arnaqueurs qui savent très bien à quel point certaines personnes peuvent être désespérées et veulent à tout prix hacker le téléphone de leur conjoint. On me propose ce genre de service chaque semaine, pour que je les recommande à mes lecteurs.

La majorité sont de simples arnaques et je ne les utiliserai jamais, tout comme je ne les recommanderais jamais à personne. Et même southward'ils étaient crédibles, ils seraient totalement illégaux peu importe les circonstances.

Est-ce qu'il existe de vrais hackers de téléphones capables de ce genre de choses ? Oui, très certainement. Mais ceux-ci seront très compétents, et les compétences coûtent cher. Probablement plusieurs milliers d'euros, et ils n'iront pas faire leur pub partout sur internet.

Ces pratiques sont totalement illégales et entrainent de lourdes conséquences s'ils se font prendre, ils feront donc tout leur possible pour rester anonyme. Le hack peut être effectué de diverses façons dont je vais vous parler plus bas.

Annotate trouver un hacker de téléphone ?

La manière la plus likely de trouver quelqu'un offrant ces services est de passer par un détective privé discret (probablement louche). Je ne vous le recommande pas.

Hack via Stingray ou IMSI Catcher

Cette méthode a plusieurs noms. United nations IMSI Catcher (International Mobile Subscriber Identifier) se trouve parfois sous le nom de Fake Towers ou Stingray (à 50'origine un nom de marque d'équipement d'espionnage).

"IMSI Catcher" est un nom générique donné aux appareils utilisés cascade écouter ou espionner les utilisateurs d'un réseau mobile – dans ce cas votre téléphone ! Originellement utilisée uniquement par les services de police, ils sont désormais bien plus courants chez les criminels et/ou détectives privés.

Ils fonctionnent (de façon très basique) en se faisant passer cascade un relai mobile authentique et en interceptant les signaux dans la zone environnante. Ils peuvent ensuite identifier et cibler des téléphones individuels et hacker leurs données – parfois également écouter et enregistrer les appels ou suivre les déplacements.

A l'origine ces équipements coûtaient plus de fifty 000 € mais sont désormais disponibles pour moins de 1500 € – et de fait accessibles à bien plus de criminels.

Hack de téléphone par les services de renseignement

Je reçois très souvent des questions de gens soupçonnant d'être surveillés par la police force ou par le FBI, sérieusement ! Je ne sais pas ce qu'ils attendent de moi, et je refuse de répondre à ce type de commentaire ou de question, pour ma propre sécurité légale !

Comme je l'ai mentionné plus haut, ces services ont utilisés de façon avérée des appareils Stingray par le passé. A moins que vous northward'ayez vécu dans une grotte ces dernières années, je suis certain que vous en avez conclu que les services de maintien de la loi quels qu'ils soient ont la possibilité de hacker votre téléphone sans que vous le sachiez.

Il y a eu de nombreux scandales et de nombreuses fuites par des lanceurs d'alertes. South'ils veulent espionner vos communications électroniques, ils peuvent le faire, et ils le feront – légalement espérons-le, mais qui sait ?

Ils ont légalement le droit de demander toutes les données enregistrées par votre FAI ou par le constructeur de votre téléphone – y compris toutes vos communications et coordonnées GPS. C'est la raison pour laquelle les criminels utilisent des Burner phones.

Une chose est sûre… Ils n'utiliseront pas mSpy ou uMobix, et vous ne vous rendrez pas compte de leur hack en cherchant des signes sur votre téléphone !

Est-il possible de hacker un téléphone simplement avec son numéro ?

Ma préférée, et les gens me la posent vraiment souvent. Est-il possible de hacker united nations téléphone simplement avec le numéro de téléphone – voici quelques détails.

Fifty'idée est que vous pourriez par magie entrer le numéro de téléphone de quelqu'un dans un outil, et que celui-ci hack le téléphone.

Cela semble trop young man cascade être vrai… Et ça 50'est. C'est une arnaque sur internet qui dure depuis longtemps. Si un site vous propose united nations service de ce type, allez voir ailleurs. C'est un fake.

J'ai toute une department Sécurité sur ce site dédiée à déterminer si vous êtes surveillé et comment résoudre le problème.

Pour les types de hack mentionnés dans cet article, voici quelques étapes basiques que north'importe qui peut effectuer pour protéger ses appareils.

- Ne jamais laisser quelqu'un avec un accès sans surveillance à votre téléphone

- Utiliser une bonne application de verrouillage du téléphone

- Éviter de rooter ou de jailbreaker votre appareil

- Utiliser une bonne appli antivirus

- Désactiver le Bluetooth

- Sécuriser votre Wi-Fi domestique avec united nations mot de passe fort

- Utiliser united nations VPN lorsque vous vous connectez à un réseau Wi-Fi public

Un peu de bon sens et quelques mesures de sécurité simples peuvent vraiment vous protéger des gens qui voudraient hacker votre appareil. Protégez-vous via des méthodes simples et espérez ne pas vous faire attaquer par un hacker professionnel !

Vous savez tout – hacker le téléphone de quelqu'un peut être fait très facilement via des logiciels très faciles d'accès et abordables. Cela peut également être fait via des méthodes bien plus sophistiquées et bien plus onéreuses.

Ne vous emballez cependant pas, la plupart des méthodes de hack mentionnées sur net sont inaccessibles à la plupart des gens. Oui, un hacker professionnel peut cibler votre téléphone, mais est-ce réellement plausible ?

Comme toujours, je vous recommande simplement de rester dans la légalité et fifty'éthique. Les lois de protection de la vie privée sont là pour tout le monde, donc rester dans leur core.

Comment Pirater Un Telephone A Distance Sans Logiciel,

Source: https://gtemps.com/espionner-un-telephone-portable-sans-y-avoir-acces/

Posted by: burtdinar1938.blogspot.com

0 Response to "Comment Pirater Un Telephone A Distance Sans Logiciel"

Post a Comment